Mise à jour le 16 septembre 2024 par Daisy Daisy

Le fichier “.htaccess” est un élément crucial pour la configuration et la sécurité de votre site web. Lorsqu'il est compromis (piraté), il peut rediriger les visiteurs vers des sites malveillants, nuire à votre SEO et causer d'autres problèmes de sécurité.

Ce tutoriel vous guidera à travers les étapes nécessaires pour identifier, nettoyer et sécuriser un fichier .htaccess hacké, assurant ainsi la protection de votre site.

Qu'est-ce qu'un fichier .htaccess ?

Le fichier « .htaccess » est un fichier de configuration utilisé par le serveur web Apache. Il permet de définir des règles pour la gestion des redirections, la sécurité, les restrictions d'accès et plus encore. Il se trouve généralement à la racine du répertoire de votre site web et s'applique à tous les sous-répertoires.

Pourquoi les hackers ciblent .htaccess

Les hackers ciblent souvent le fichier « .htaccess » car il leur permet de rediriger les visiteurs, de cacher du code malveillant et d'altérer le comportement du site web sans nécessiter un accès root. Une fois compromis, il peut être difficile à détecter puisque les modifications peuvent sembler légitimes.

Signes d'un fichier « .htaccess » compromis

Symptômes courants

Exemples de code malveillant

codeRewriteEngine On

RewriteCond %{REQUEST_URI} !^/votre-repertoire/

RewriteRule ^(.*)$ http://site-suspect.com/$1 [R=301,L]

Remplacez tout simplement VotreDomaine.com par votre vrai nom de domaine dans l'URL suivante:

http://google.com/safebrowsing/diagnostic?site=VotreDomaine.com

Vous pouvez en lire plus sur la page Outil de diagnostic Google.

Comment nettoyer un fichier « .htaccess » piraté dans cPanel

Un fichier « .htaccess » compromis peut entraîner des redirections non autorisées, des failles de sécurité et d'autres problèmes qui affectent votre site web. Voici les étapes détaillées pour identifier et nettoyer un fichier « .htaccess » hacké via cPanel :

Localiser le fichier « .htaccess »

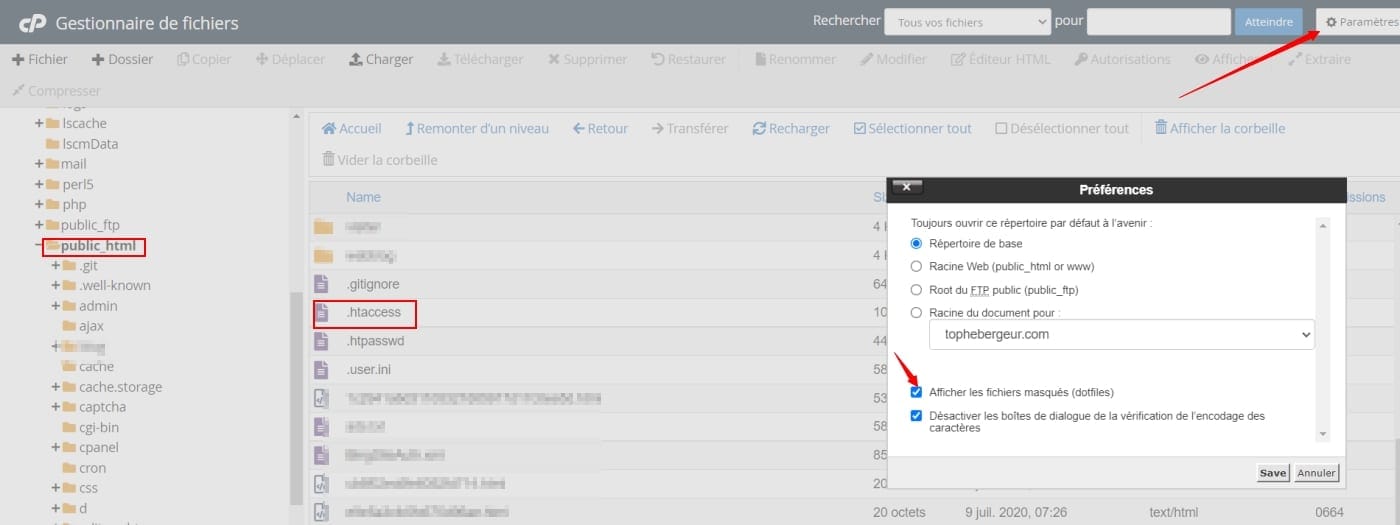

Accédez à l'URL de cPanel fournie par votre hébergeur (habituellement https://votre-domaine.tld:2083) et connectez-vous avec vos identifiants. Accéder au gestionnaire de fichiers et naviguez jusqu'à la racine de votre répertoire web (souvent public_html). Le fichier « .htaccess » y est généralement situé.

Si vous ne le voyez pas, assurez-vous que l'option « Afficher les fichiers cachés » est activée dans les paramètres du gestionnaire de fichiers.

Éditer le fichier « .htaccess »

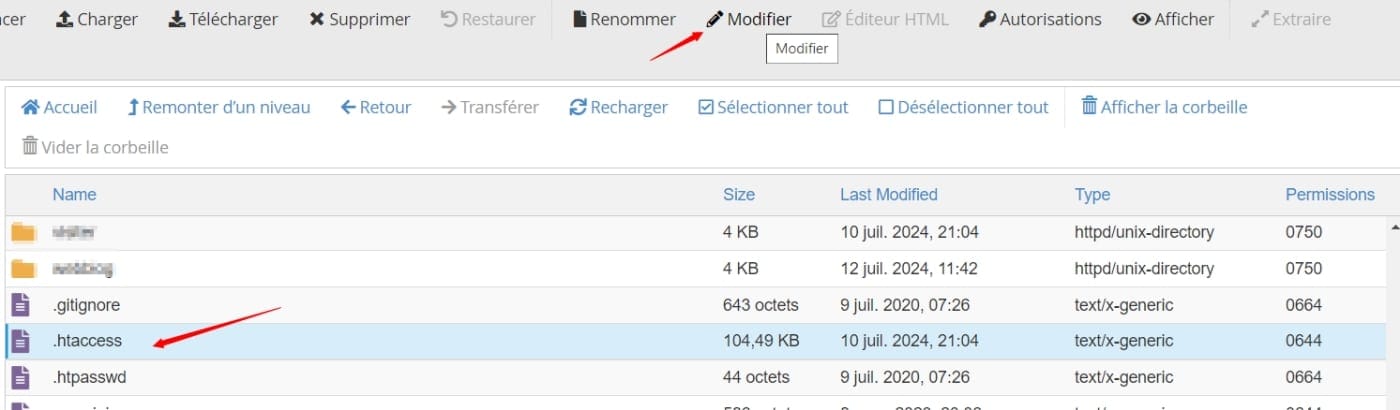

Cliquez droit sur le fichier « .htaccess » et sélectionnez « Modifier » pour ouvrir l'éditeur de texte intégré de cPanel. Cette étape est cruciale pour inspecter le contenu du fichier et identifier les lignes de code suspectes ou malveillantes.

Identifier et supprimer le code malveillant

Examinez attentivement le contenu du fichier « .htaccess ». Recherchez des lignes de code qui redirigent vers des sites non autorisés ou qui semblent suspectes. Les hackers utilisent souvent des directives RewriteRule ou Redirect pour rediriger le trafic.

Voici un exemple de code malveillant à supprimer :

RewriteEngine On RewriteCond

%{REQUEST_URI} !^/votre-repertoir/

RewriteRule ^(.*)$ http://site-suspect.com/$1 [R=301,L]

Restaurer les directives de sécurité

Une fois le code malveillant supprimé, ajoutez ou restaurez les directives de sécurité essentielles. Par exemple : Options -Indexes RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

Ces directives empêchent l'indexation des répertoires et forcent les connexions HTTPS pour sécuriser les communications .

Enregistrer les modifications.

Après avoir apporté les modifications nécessaires, cliquez sur « Enregistrer les modifications » dans l'éditeur de cPanel. Cela mettra immédiatement à jour le fichier « .htaccess » sur votre serveur .

Utilisation de FTP pour accéder et nettoyer « .htaccess »

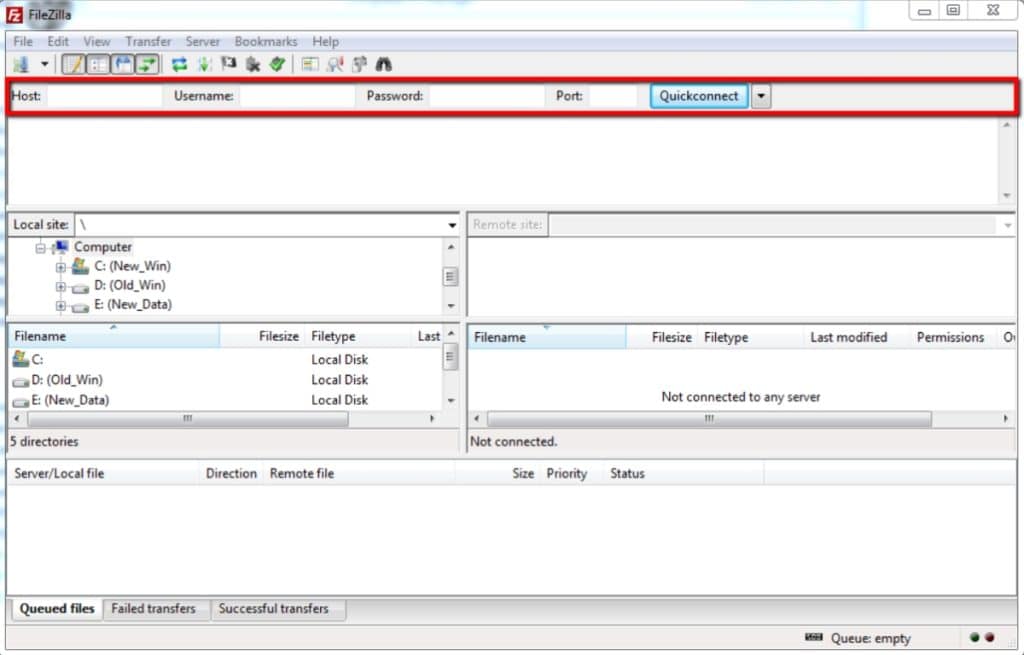

- Connexion via FTP : Utilisez un client FTP comme FileZilla pour vous connecter à votre serveur. Entrez vos informations de connexion (adresse IP, nom d'utilisateur, mot de passe et port) fournies par votre hébergeur.

- Télécharger le fichier « .htaccess » : Naviguez jusqu'au répertoire racine de votre site web (public_html) et téléchargez le fichier .htaccess sur votre ordinateur.

- Éditer le fichier localement : Ouvrez le fichier téléchargé avec un éditeur de texte comme Notepad++ ou Sublime Text. Supprimez les lignes de code malveillant identifiées et ajoutez les directives de sécurité nécessaires .

- Télécharger le fichier nettoyé : Une fois les modifications effectuées, téléchargez le fichier .htaccess nettoyé sur votre serveur en écrasant l'ancien fichier.

Précautions et sécurisation après le nettoyage

Après avoir nettoyé votre fichier .htaccess piraté, il est essentiel de prendre des mesures supplémentaires pour renforcer la sécurité de votre site web et prévenir de futures attaques. Voici quelques précautions et meilleures pratiques à suivre :

Changer les mots de passe

Mettre à jour les CMS, plugins, et thèmes

Surveillance continue et outils de sécurité recommandés

En suivant ces précautions et ces bonnes pratiques, vous pouvez renforcer la sécurité de votre site web, prévenir les futures attaques et assurer une gestion sécurisée de vos fichiers et répertoires. Consultez aussi notre tutoriel sur comment sécuriser votre site WordPress.

- Pourquoi choisir Squarespace pour créer un site professionnel ? - 9 septembre 2025

- 🔥 Location Serveur Dédié GPU: meilleurs hébergeurs - 5 mars 2025

- Comment acheter un site web ou un eCommerce existant ? Le Guide ultime - 5 février 2025