Mise à jour le 13 septembre 2024 par Daisy Daisy

La sécurité de votre serveur cPanel est primordiale pour protéger vos données, vos applications et vos utilisateurs contre les menaces potentielles. ConfigServer Security & Firewall (CSF) est un outil puissant qui permet de renforcer cette sécurité en fournissant une protection complète contre les attaques, en bloquant les connexions non autorisées et en surveillant les activités suspectes. En tant qu'administrateur de serveur, il est essentiel de comprendre comment installer et configurer CSF pour maximiser la sécurité de votre environnement cPanel.

Ce guide vous fournira des instructions détaillées sur l'installation de CSF, sa configuration initiale, ainsi que des conseils avancés pour une gestion efficace de la sécurité. Que vous soyez un administrateur novice ou expérimenté, ces étapes vous aideront à mettre en place une défense robuste contre les menaces et à maintenir un serveur sécurisé.

Pré-requis avant l'installation

Accès root au serveur

Pour installer et configurer ConfigServer Security & Firewall (CSF), il est essentiel d'avoir un accès root à votre serveur. L'accès root vous permet d'exécuter toutes les commandes nécessaires à l'installation et à la configuration de CSF. Si vous n'avez pas cet accès, contactez votre administrateur système ou votre fournisseur d'hébergement pour obtenir les privilèges nécessaires.

Mise à jour du système

Avant de commencer l'installation de CSF, assurez-vous que votre système d'exploitation et tous les paquets installés sont à jour. Les mises à jour garantissent que votre serveur bénéficie des derniers correctifs de sécurité et des améliorations de performance. Voici comment mettre à jour votre système sous CentOS :

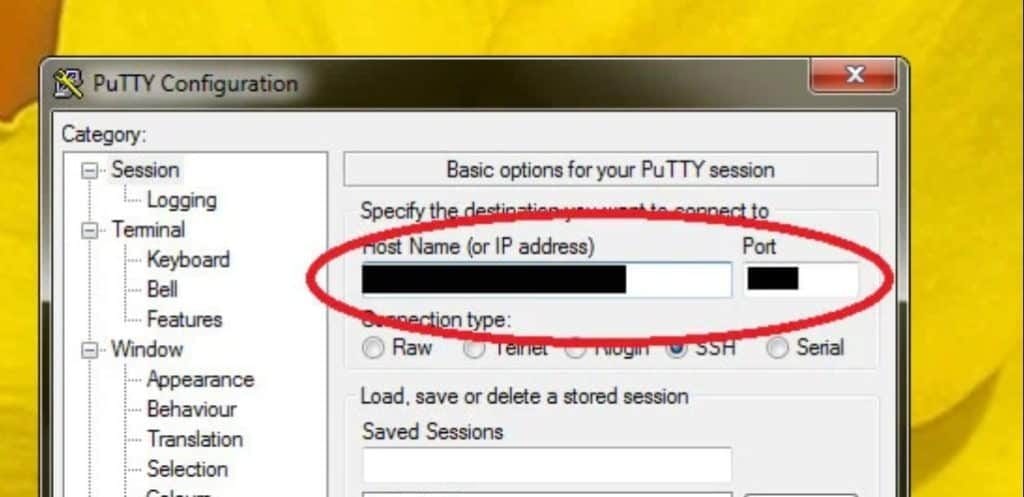

- Connexion via SSH :

Utilisez un client SSH comme PuTTY pour vous connecter à votre serveur en utilisant vos identifiants root.

- Mettre à jour les paquets :

Exécutez la commande suivante pour mettre à jour tous les paquets installés :

yum update -y

- Redémarrer le serveur (si nécessaire) :

Après les mises à jour, il peut être nécessaire de redémarrer votre serveur pour appliquer les changements. Utilisez la commande suivante :

codereboot

Installation de ConfigServer Security & Firewall (CSF)

En suivant ces étapes, vous aurez installé et configuré la version de base de CSF, préparant ainsi votre serveur à une protection accrue contre les menaces.

Téléchargement et installation

- Télécharger CSF :

Connectez-vous à votre serveur via SSH avec des privilèges root.

Téléchargez l'archive CSF en utilisant la commande suivante :

cd /usr/src wget https://download.configserver.com/csf.tgz

tar -xzf csf.tgz

cd csf

- Installer CSF :

Exécutez le script d'installation inclus dans l'archive :

sh install.sh

Configuration initiale

- Configurer CSF :

Ouvrez le fichier de configuration principal de CSF pour le modifier :

nano /etc/csf/csf.conf

Recherchez le paramètre TESTING et changez sa valeur de 1 à 0 pour activer CSF :

TESTING = "0"

Enregistrez et fermez le fichier en appuyant sur Ctrl + X, puis Y et Enter.

- Activer CSF :

Activez CSF et lfd (Login Failure Daemon) en utilisant les commandes suivantes :

csf -e service lfd start

Configuration de base de CSF

Configuration des règles de base

- Accéder au fichier de configuration de CSF :

Ouvrez le fichier de configuration principal de CSF en utilisant un éditeur de texte :

nano /etc/csf/csf.conf

- Configurer les ports :

Configurez les ports que CSF doit ouvrir ou fermer en modifiant les lignes TCP_IN, TCP_OUT, UDP_IN, et UDP_OUT.

Par exemple, pour autoriser les ports HTTP (80) et HTTPS (443), modifiez la ligne TCP_IN comme suit :

TCP_IN = "20,21,22,25,53,80,110,143,443,465,587,993,995"

Assurez-vous d'inclure tous les ports nécessaires pour les services que vous utilisez.

- Configurer les règles de base :

CSF fournit des paramètres par défaut pour une configuration de base sécurisée. Vous pouvez personnaliser ces paramètres selon vos besoins.

Par exemple, pour limiter le nombre de connexions simultanées par IP, utilisez :

CONNLIMIT = "22;5,80;20"

Cela limite les connexions SSH à 5 par IP et les connexions HTTP à 20 par IP.

Activation du pare-feu

- Désactiver le mode test :

Assurez-vous que le mode test est désactivé en réglant TESTING = “0” dans le fichier de configuration csf.conf.

- Redémarrer CSF et lfd :

Après avoir configuré les règles, redémarrez CSF et lfd pour appliquer les modifications :

codecsf -r service lfd restart

Options avancées de configuration

Détection d'intrusion (LFD)

- Configurer LFD :

LFD (Login Failure Daemon) surveille les tentatives de connexion échouées et d'autres activités suspectes. Vous pouvez configurer LFD dans le fichier csf.conf pour définir les seuils de détection et les actions à entreprendre :

LF_TRIGGER = "5" LF_SELECT = "1"

- Paramètres avancés :

Configurez des alertes spécifiques pour les tentatives de connexion échouées SSH, FTP, SMTP, et d'autres services. Par exemple, pour SSH :

LF_SSHD = "5"

Alertes et notifications

- Configurer les alertes par email :

Ajoutez votre adresse email dans le fichier de configuration csf.conf pour recevoir des notifications pour les événements critiques :

LF_ALERT_TO = "votre.email@domaine.com"

- Personnaliser les alertes :

Personnalisez les types d'alertes que vous souhaitez recevoir en configurant les options correspondantes dans csf.conf, telles que LF_EMAIL_ALERT pour les alertes d'email et LF_PERMBLOCK pour les blocages permanents après plusieurs tentatives échouées.

En configurant ces options avancées, vous pouvez renforcer la sécurité de votre serveur en détectant et en réagissant rapidement aux activités suspectes et en recevant des notifications pour les événements critiques.

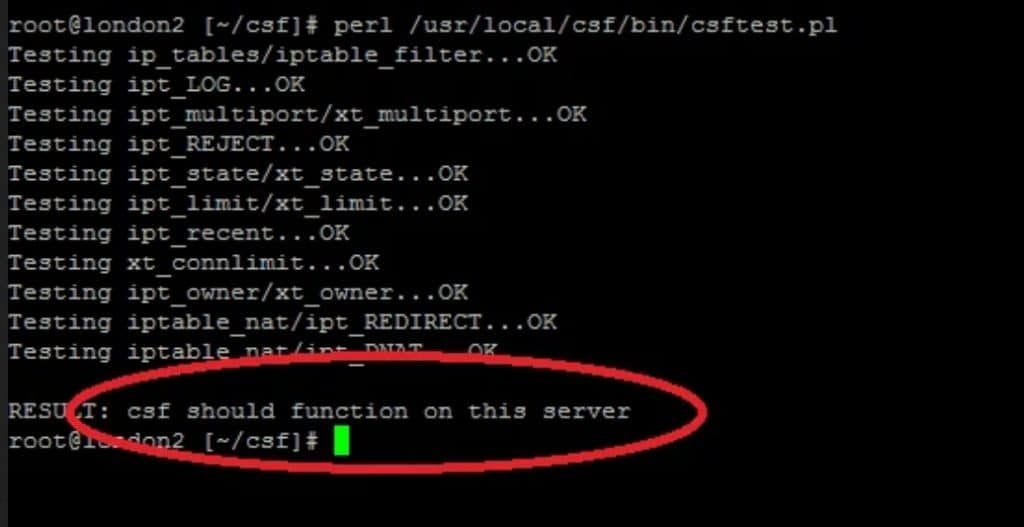

Tests et vérifications

Vérification du statut de CSF

- Vérifier le statut :

Utilisez la commande suivante pour vérifier que CSF est actif et fonctionne correctement :

codecsf -v

Cette commande affiche la version de CSF installée et confirme que le pare-feu est actif.

- Vérifier les logs :

Consultez les logs de CSF pour vérifier les activités récentes et les tentatives de connexion bloquées :

tail -f /var/log/lfd.log

Analysez ces logs pour détecter toute activité suspecte ou tentatives d'intrusion.

Test des règles de sécurité

- Tester les règles :

Effectuez des tests pour vous assurer que les règles de sécurité sont correctement appliquées. Par exemple, essayez de vous connecter au serveur à partir d'une IP non autorisée et vérifiez que la connexion est bloquée.

Utilisez des outils en ligne pour scanner les ports ouverts de votre serveur et vérifier que seuls les ports autorisés sont accessibles.

- Effectuer des audits de sécurité réguliers :

Programmez des audits de sécurité réguliers pour vérifier l'efficacité de vos règles de pare-feu et identifier les vulnérabilités potentielles. Utilisez des outils comme nmap pour effectuer ces audits.

Conseils de sécurité supplémentaires

Mise à jour régulière de CSF

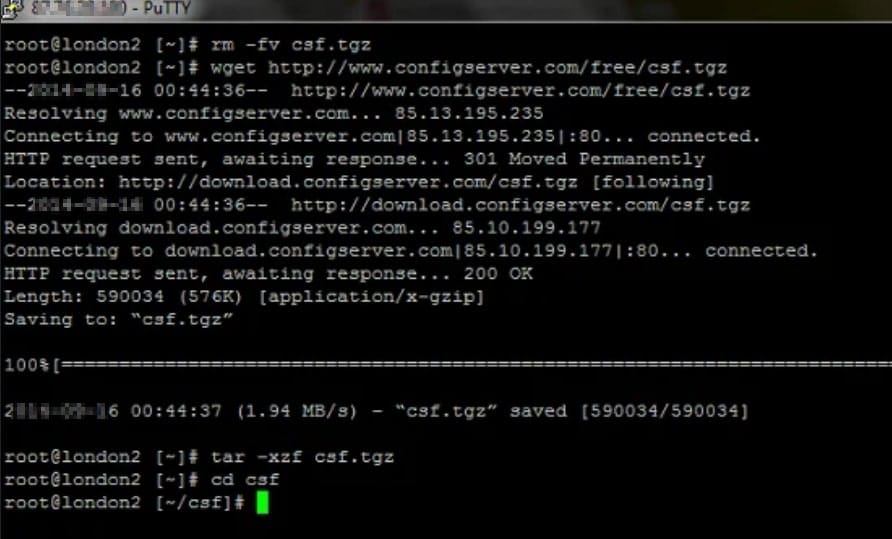

- Mettre à jour CSF :

Téléchargez et installez les dernières versions de CSF pour bénéficier des améliorations de sécurité et des nouvelles fonctionnalités. Utilisez les commandes suivantes pour mettre à jour :

cd /usr/src

rm -fv csf.tgz

wget https://download.configserver.com/csf.tgz

tar -xzf csf.tgz

cd csf

sh install.sh

- Surveiller les annonces de sécurité :

Abonnez-vous aux annonces de sécurité de CSF pour rester informé des mises à jour critiques et des nouvelles vulnérabilités.

Bonnes pratiques de sécurité

- Configurer des politiques de mots de passe strictes :

Assurez-vous que tous les comptes utilisateurs utilisent des mots de passe forts et changent régulièrement leurs mots de passe. Configurez des politiques de complexité des mots de passe dans WHM.

- Limiter les accès root :

Utilisez sudo pour les tâches administratives et limitez les connexions directes en tant que root. Configurez SSH pour désactiver les connexions root directes.

- Surveiller les accès et les activités :

Utilisez des outils de surveillance pour suivre les connexions et les activités sur votre serveur. Configurez des alertes pour être informé de toute activité suspecte en temps réel.

En suivant ces conseils et en effectuant des tests réguliers, vous pouvez assurer que CSF fonctionne correctement et que votre serveur est bien protégé contre les menaces potentielles.

- Pourquoi choisir Squarespace pour créer un site professionnel ? - 9 septembre 2025

- 🔥 Location Serveur Dédié GPU: meilleurs hébergeurs - 5 mars 2025

- Comment acheter un site web ou un eCommerce existant ? Le Guide ultime - 5 février 2025