Mise à jour: 13 septembre 2024

ClamAV est un outil essentiel pour assurer la sécurité de votre serveur en détectant et en supprimant les malwares. En tant que revendeur d’hébergement, protéger vos clients et votre infrastructure est une priorité.

WHM simplifie l’installation et la configuration de ClamAV, vous permettant d’automatiser les scans et de gérer efficacement les menaces. Ce guide vous accompagnera dans les étapes d’installation et de configuration de ClamAV, afin de pouvoir sécuriser vos serveurs facilement et efficacement.

Pré-requis pour l’installation de ClamAV

Avant d’installer ClamAV sur votre serveur via WHM, assurez-vous de remplir certaines conditions nécessaires pour garantir une installation réussie et un fonctionnement optimal.

- RAM et CPU : ClamAV peut être gourmand en ressources, en particulier en termes de RAM et de CPU. Il est recommandé d’avoir au moins 3 Go de RAM disponible sur votre serveur pour éviter tout impact négatif sur les performances. ClamAV n’est pas recommandé sur les VPS à faible trafic en raison de son impact potentiel sur les vitesses de lecture et d’écriture du disque.

- Espace disque : Assurez-vous d’avoir suffisamment d’espace disque pour les définitions de virus mises à jour régulièrement et pour les fichiers temporaires générés lors des scans.

- Accès root à WHM: Vous devez avoir un accès root à WHM pour installer et configurer ClamAV. Si vous n’avez pas les privilèges nécessaires, contactez votre fournisseur d’hébergement pour obtenir l’accès ou demandez-leur d’effectuer l’installation pour vous.

Installation de ClamAV dans WHM

L’installation de ClamAV via WHM est un processus simple qui peut être effectué en quelques étapes. Voici comment procéder.

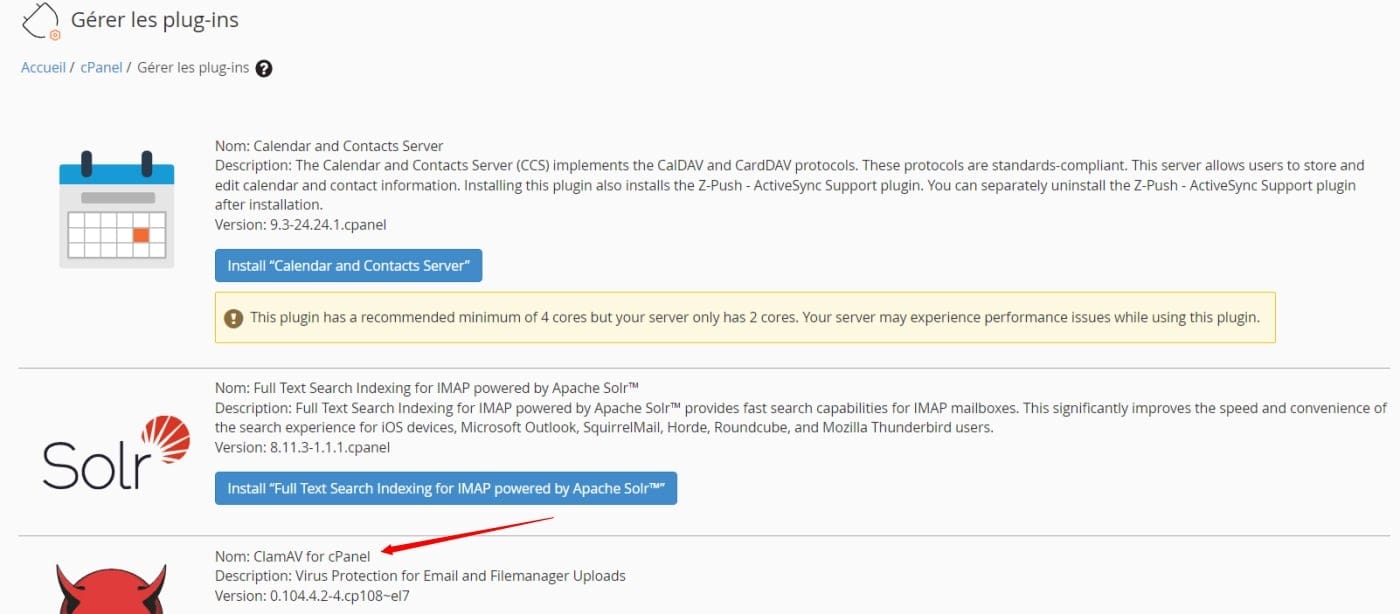

Accès à la gestion des plugins

Connectez-vous à votre tableau de bord WHM avec vos informations d’administrateur root. Dans le menu de navigation, accédez à «Gérer les plug-ins » sous la section « cPanel » ou « WHM ».

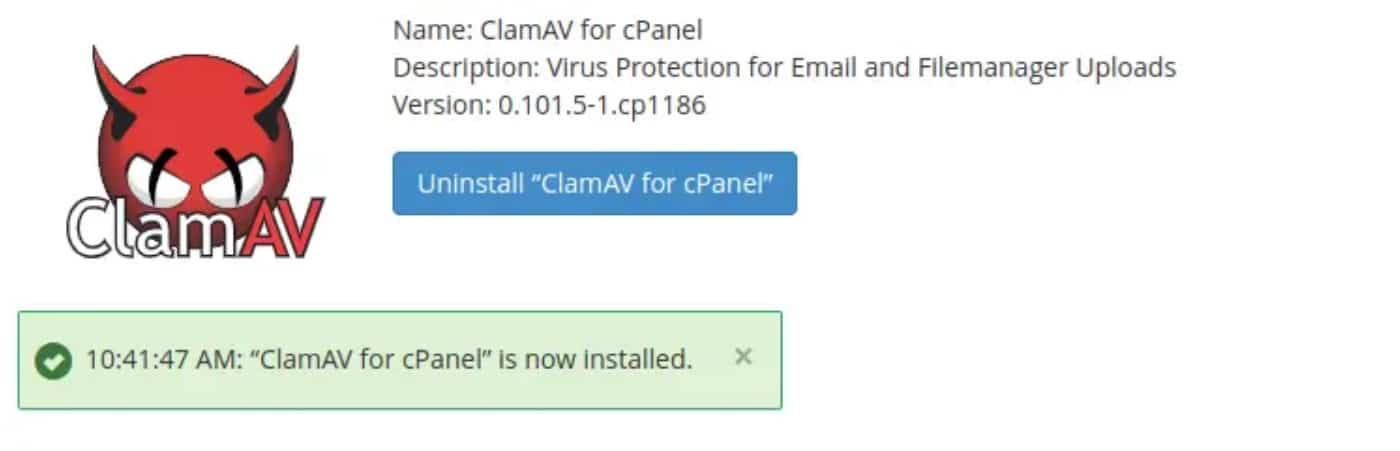

Installation de ClamAV

Recherchez le plugin ClamAV dans la liste des plugins disponibles. Sélectionnez l’option « Installer et maintenir à jours ». Cliquez sur le bouton « Sauvegarder » pour lancer l’installation. WHM téléchargera et installera automatiquement ClamAV sur votre serveur

Commandes pour l’installation via SSH (si applicable)

Si vous préférez installer ClamAV via SSH, voici les étapes à suivre :

- Connexion SSH :

Connectez-vous à votre serveur via SSH avec les privilèges root.

- Installation de ClamAV :

Exécutez les commandes suivantes pour installer ClamAV :

yum install clamav clamd

Mettez à jour la base de données de ClamAV :

freshclam

- Configuration et démarrage du service :

Activez et démarrez le service clamd :

systemctl enable clamd

systemctl start clamd

Notez que l’installation via SSH n’est pas recommandée si vous avez accès à WHM, car WHM simplifie grandement le processus et assure que ClamAV est configuré correctement pour une utilisation avec cPanel et WHM .

Configuration de ClamAV après l’installation

Une fois ClamAV installé sur votre serveur, il est important de configurer correctement les options de scan pour garantir une protection optimale. Voici comment procéder à la configuration de ClamAV dans WHM.

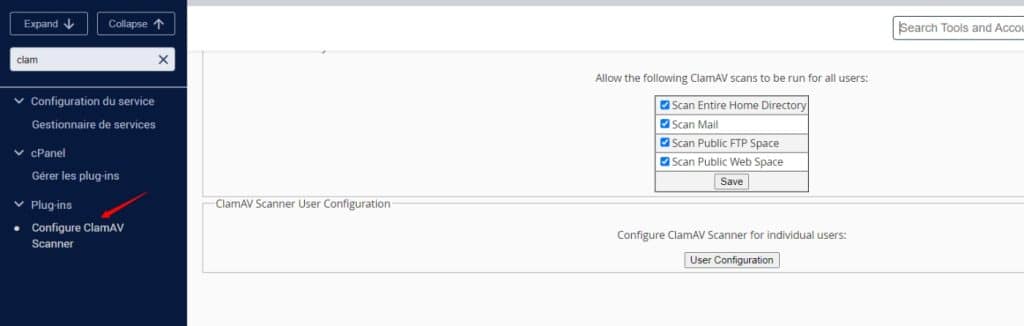

Configuration des options de scan de virus globales

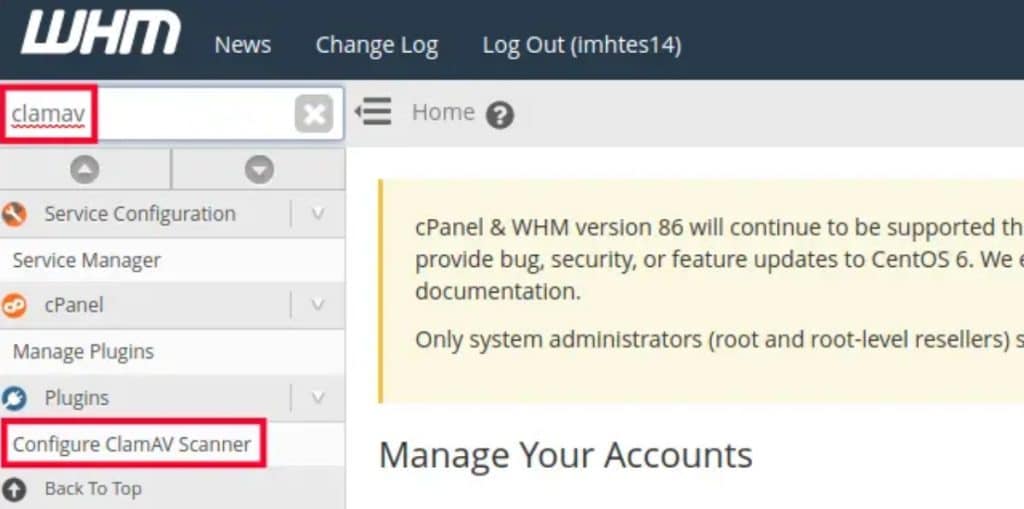

- Accès à la configuration de ClamAV :

- Connectez-vous à WHM en utilisant vos informations d’administrateur root.

- Dans le menu de navigation de gauche, cliquez sur « Configure ClamAV Scanner » sous la section « Plugins ».

Sélection des éléments à scanner :

Dans la section « Scans Allowed Globally », cochez les cases des éléments que vous souhaitez scanner. Les options disponibles incluent :

- Scan Entire Home Directory : Scanne l’ensemble du répertoire home pour chaque utilisateur.

- Scan Mail : Scanne spécifiquement le répertoire des mails.

- Scan Public FTP Space : Scanne le répertoire public_ftp.

- Scan Public Web Space : Scanne les répertoires public_html et www.

Cliquez sur « Save » pour enregistrer vos paramètres.

Définition des paramètres de scan pour les utilisateurs individuels

- Configuration des utilisateurs spécifiques :

- Toujours dans « Configure ClamAV Scanner », trouvez la section « User Configuration ».

- Cliquez sur le bouton « Add a User » pour ajouter des utilisateurs spécifiques à une configuration distincte des paramètres globaux.

- Sélectionnez un utilisateur dans la liste et configurez les options de scan spécifiques à cet utilisateur. Vous pouvez, par exemple, décider de scanner uniquement certains répertoires pour cet utilisateur.

- Répétez cette opération pour chaque utilisateur nécessitant une configuration personnalisée.

- Cliquez sur « Save Defaults » pour enregistrer les paramètres de chaque utilisateur.

Exemple de configuration des scans

Global Scan Settings :

- Scan Entire Home Directory : Activé

- Scan Mail : Activé

- Scan Public FTP Space : Activé

- Scan Public Web Space : Activé

User-Specific Settings :

- Utilisateur A : Scan Entire Home Directory, Scan Mail

- Utilisateur B : Scan Public Web Space uniquement

Automatisation des scans avec des tâches cron

Pour assurer la sécurité continue de votre serveur, il est essentiel de programmer des scans réguliers de ClamAV. Cela peut être facilement réalisé en configurant des tâches cron. Voici comment mettre en place ces tâches pour automatiser les scans de ClamAV.

Mise en place des tâches cron pour des scans réguliers

- Accès à la configuration des tâches cron :

- Connectez-vous à WHM en utilisant vos informations d’administrateur root.

- Dans le menu de navigation, allez à « Advanced » et cliquez sur « Cron Jobs ».

- Ajout d’une tâche cron pour ClamAV :

- Cliquez sur « Add New Cron Job ».

- Dans le champ « Command », entrez la commande pour lancer un scan ClamAV. Par exemple :

/usr/local/cpanel/3rdparty/bin/clamscan -r /home

Dans les champs de configuration du temps (Minute, Hour, Day, Month, Weekday), définissez l’intervalle à laquelle vous souhaitez que la tâche soit exécutée. Pour un scan quotidien, vous pouvez configurer comme suit :

- Minute : 0

- Hour : 2 (pour un scan à 2h du matin)

- Day : *

- Month : *

- Weekday : *

Cliquez sur « Add New Cron Job » pour enregistrer la tâche. WHM exécutera désormais cette tâche cron à l’intervalle spécifié pour effectuer des scans réguliers.

Optimisation des scans pour minimiser l’impact sur les performances

- Planification des scans pendant les heures creuses :

Programmez les scans pour qu’ils s’exécutent pendant les heures de faible activité, par exemple, tôt le matin ou tard dans la nuit. Cela minimise l’impact sur les performances du serveur et l’expérience utilisateur.

- Exclusion de certains répertoires :

Si certains répertoires ne nécessitent pas de scans fréquents, vous pouvez les exclure de la commande de scan pour réduire la charge.

Par exemple, pour exclure le répertoire /tmp, modifiez la commande comme suit:

/usr/local/cpanel/3rdparty/bin/clamscan -r --exclude-dir=/tmp /home

Gestion des résultats de scan et actions à prendre

Une fois que ClamAV est configuré et que les scans réguliers sont automatisés, il est important de savoir comment gérer les résultats de ces scans et quelles actions prendre en fonction des détections de malwares.

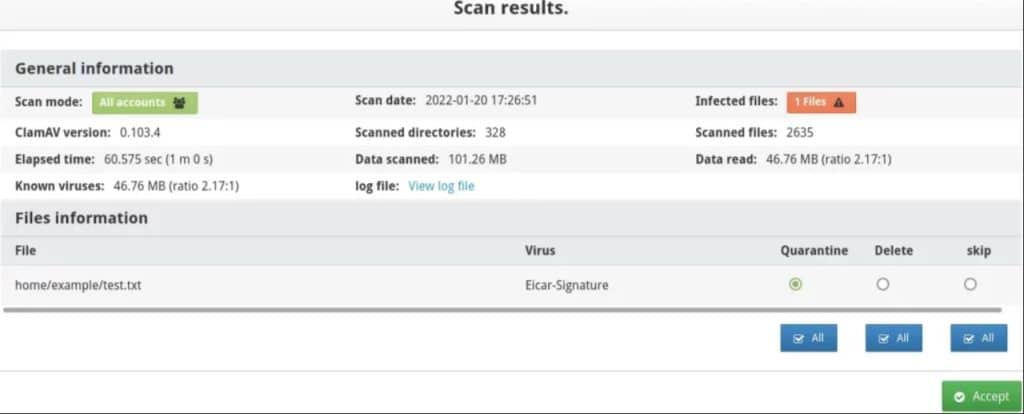

Analyse des résultats de scan

- Accès aux rapports de scan :

Après chaque scan, ClamAV génère un rapport détaillant les fichiers scannés, les menaces détectées et les actions prises. Pour accéder à ces rapports, connectez-vous à WHM, allez dans « Plugins » > « ClamAV » et consultez les résultats des scans récents.

- Interprétation des résultats :

Les rapports incluent des informations sur les fichiers infectés, les types de menaces détectées, et les actions effectuées (par exemple, suppression ou quarantaine des fichiers infectés). Il est crucial de vérifier ces résultats régulièrement pour assurer que toutes les menaces sont correctement gérées.

Actions recommandées pour les fichiers infectés

- Quarantaine des fichiers infectés : Si ClamAV détecte des fichiers infectés, ceux-ci peuvent être automatiquement mis en quarantaine. Cela empêche les malwares de se propager ou de causer des dommages supplémentaires. Vous pouvez configurer ClamAV pour déplacer les fichiers infectés vers un répertoire de quarantaine spécifique.

- Suppression des menaces : Dans certains cas, il peut être plus approprié de supprimer complètement les fichiers infectés. Cette action peut être configurée dans les paramètres de ClamAV. Assurez-vous d’avoir des sauvegardes récentes avant de supprimer des fichiers importants.

- Notification des utilisateurs : Informez les utilisateurs dont les fichiers ont été infectés. Fournissez-leur des détails sur les actions prises et des recommandations pour éviter des infections futures, telles que mettre à jour leur logiciel ou utiliser des pratiques de sécurité renforcées.

Exemple de gestion des menaces

Détection de virus dans un répertoire utilisateur :

- ClamAV détecte un virus dans le répertoire public_html d’un utilisateur.

- Le fichier infecté est déplacé vers un répertoire de quarantaine.

- L’administrateur reçoit une notification par email avec les détails du fichier infecté.

- L’utilisateur concerné est informé et conseillé de vérifier et de sécuriser ses autres fichiers.

- Meilleurs Plugins Cache WordPress - 21 octobre 2024

- Avis Gandi - 18 octobre 2024

- Avis BigCommerce - 16 octobre 2024